Let's Encrypt决定吊销300多万张证书!

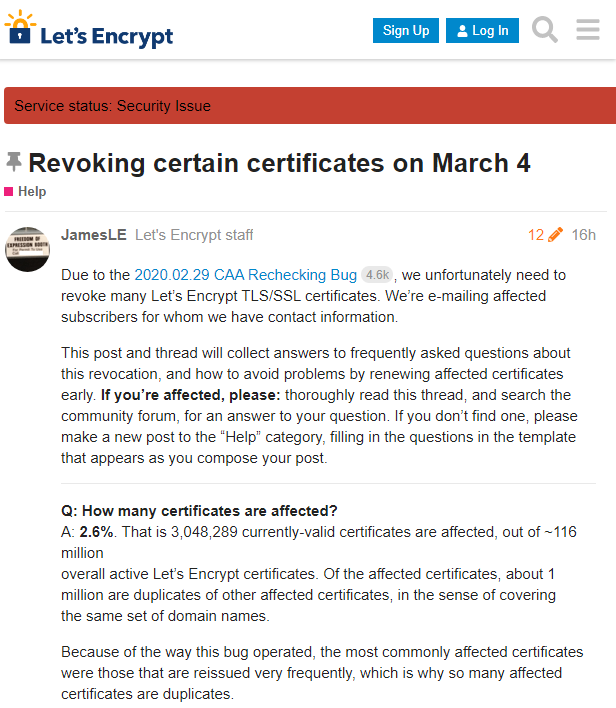

公益型数字证书颁发机构(CA) Let's Encrypt 不久前宣布,于(世界标准时间UTC)3月4日起撤销3,048,289张有效SSL/TLS 证书,并向受影响的客户发邮件告知,以便其及时更新。为避免用户业务中断,Let's Encrypt 建议用户在3月4日前更换受影响的证书,否则网站访客会看到一个与证书失效有关的安全警告。

由于事发的突然性和时区问题,以及因为免费证书导致本身服务能力较弱,Let's Encrypt只给一些公司不到2小时的通知,仅通知到其中极少部分的用户。

据统计,由于过期证书而导致的意外业务中断可能造成的损失超过1100万美元,对于那些不知道自己因无法预计的原因而经历业务中断的企业将会造成巨大损失!

Let's Encrypt 在邮件中写道:很遗憾,这意味着我们需要撤销受此错误影响的一批证书,其中包括您的一个或多个证书。因此造成的不便,我们深表歉意。

如果客户无法在证书被吊销(3月4日)前更新,网站访客将看到安全警告,直到证书再次更新。新证书的续签流程,可以在 ACME 文档中找到。

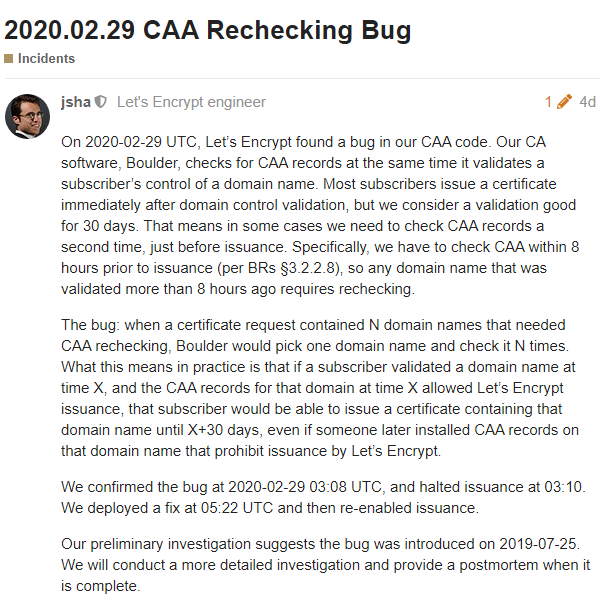

证书吊销事件起因:CAA验证Bug

CAA是一种 DNS 记录,它允许站点所有者指定允许证书颁发机构(CA)颁发包含其域名的证书。该记录在 2013 年由 RFC 6844 标准化,以允许 CA “降低意外颁发证书的风险”。默认情况下,每个公共 CA 在验证申请者的域名控制权后可以为任何在公共 DNS 中的域名颁发证书。这意味着如果某个CA的验证流程出现错误,所有域名都有可能受到影响。CAA记录为域名持有者提供了降低这类风险的方法。

CA签发证书的时候,会去查询和验证CAA记录,用以确认自己是否有资格为该域名颁发证书。这个查询验证结果按照规范只有8小时的有效期,如果超过8小时需要重新查询和验证。

2月底的时候,Let’s Encrypt发现其证书颁发机构(CA)中的软件(称为Boulder)存在CAA验证漏洞。Boulder中的漏洞导致多域证书中的一个域被验证多次CAA,而不是证书中的所有域都被验证一次CAA。这意味着,该漏洞造成部分证书在签发前没有按照规范去验证CAA。因此,对于这批证书 Let's Encrypt 会强制将其吊销。

安全专家警告说:此次漏洞可能为恶意攻击者打开控制网站上TLS证书的门,从而使黑客能够窃听网络流量并收集敏感数据。

例如:黑客可以通过 DNS劫持签发domain.com的 DV证书,并且顺利的利用浏览器安全提示,从而实现钓鱼网站,窃取用户的账号,密码等重要信息资料。

-

Let’s Encrypt即将开测纯IP地址数字证书 无需域名但有效期仅6天

此前免费数字证书颁发机构 Let’s Encrypt 已经发布预告称将会提供基于纯 IP 地址的数字证书,现在这种纯 IP 地址数字证书已经开始内部测试,暂时各位还无法直接申请需要等待后续的开放。目前

-

acme.sh让SSL证书管理自动化,从申请到续期一键搞定

acme.sh是一个纯Shell实现的Let's Encrypt客户端,特点鲜明:轻量简单• 纯Shell脚本,无需安装依赖• 所有操作都在一个脚本搞定• 安装包只有几百KB• 支持Docke

-

如何通过CDN服务实现SSL证书的集中管理?

CDN服务凭借其分布式节点与强大的管理功能,为SSL证书的集中管理提供了高效解决方案。本文将深入探讨如何借助CDN服务实现SSL证书的集中管理,助力企业提升网络安全防护能力与运维效率。一、传统SSL证

[广告]赞助链接:

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注KnowSafe微信公众号

关注KnowSafe微信公众号