严重危害警告!Log4j 执行漏洞被公开!

12 月 10 日凌晨,Apache 开源项目 Log4j2 的远程代码执行漏洞细节被公开,漏洞威胁等级为:严重。

Log4j2 是一个基于 Java 的日志记录工具。它重写了 Log4j 框架,引入了大量丰富特性,让用户可以控制日志信息输送的目的地为控制台、文件、GUI 组件等。同时通过定义每一条日志信息的级别,让使用者能够更加细致地控制日志的生成过程。

Log4j 是目前全球使用最广泛的 java 日志框架之一。该漏洞还影响着很多全球使用量前列的开源组件,如 Apache Struts2、Apache Solr、Apache Druid、Apache Flink 等。因为该漏洞利用方式简单,一旦有攻击者利用该漏洞,就可以在目标服务器上执行任意代码,给被攻击者造成极大危害。

△ 图片源自互联网

漏洞细节

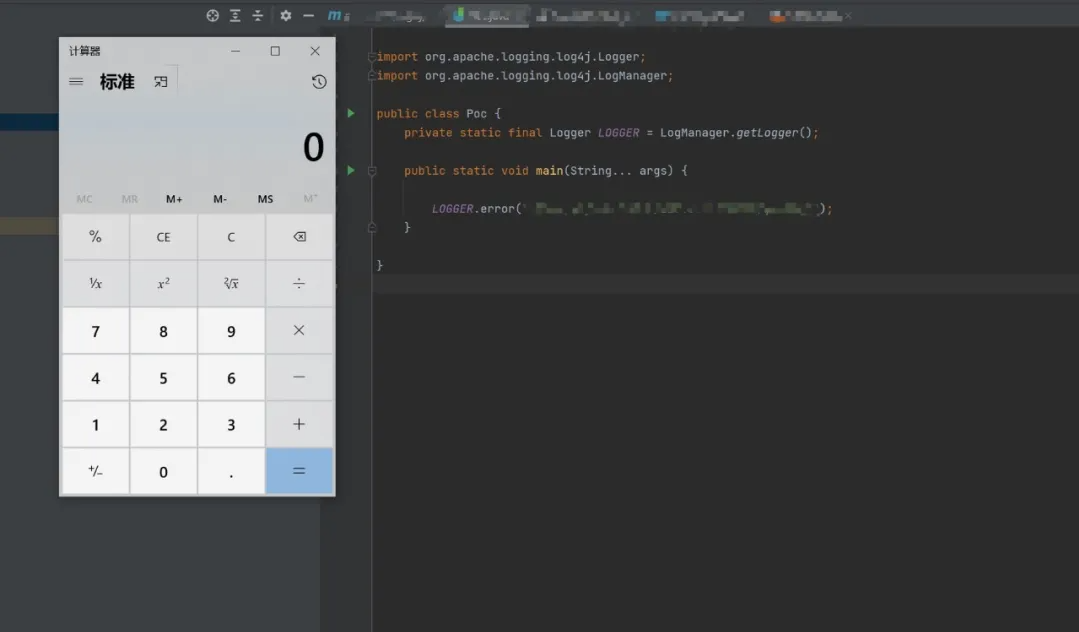

此次漏洞主要是 Log4j2 内含的 lookup 功能存在 JNDI 注入漏洞,该功能可以帮助开发者通过一些协议读取相应环境中的配置。漏洞触发方式非常简单,只要日志内容中包含关键词 ${,那么这里面包含的内容就可以作为变量进行替换,攻击者无需任何权限,可以执行任意命令。

△ 漏洞复现

此次漏洞影响的版本为:Apache Log4j 2.x <= 2.14.1

同时如果您使用了以下应用,也会被此次漏洞影响:

Spring-Boot-strater-log4j2

Apache Struts2

Apache Solr

Apache Flink

Apache Druid

ElasticSearch

flume

dubbo

logstash

kafka

漏洞修复

目前厂商已经发布了新版本 log4j-2.15.0-rc2,该版本已经修复了漏洞。希望大家能够尽快升级到新版本。

官方链接:https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

如果您暂时不方便进行版本升级,您也可以通过以下方法进行应急处理,并在方便的时候尽快完成版本升级:

修改 jvm 参数 -Dlog4j2.formatMsgNoLookups=true

修改配置 log4j2.formatMsgNoLookups=True

将系统环境变量 FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS 设置为 true

无论是前年 Apach Shiro 的 cookie 持久化参数 rememberMe 加密算法存在漏洞,还是去年 5 月的 Fastjson 远程代码执行漏洞通告。网络安全似乎总是存在各种各样的问题,但是发现漏洞并修复漏洞本身就是对安全进行的一次升级。停止不动的安全方式很快就会被攻破,只有持续不断地更新与升级才是真正的网络安全。

点击↓↓阅读原文↓↓进入官方页面更新升级~

快 来 找 又 小 拍

推 荐 阅 读

设为星标

更新不错过

设为星标

更新不错过

[广告]赞助链接:

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注KnowSafe微信公众号

关注KnowSafe微信公众号随时掌握互联网精彩

- DiBoot框架企业级开发的得力助手

- 人物 | 王晶晶:守望相助,安全不能被“卡脖子”

- 从应用研发到精细运营,AppGallery Connect 如何全周期赋能鸿蒙开发者

- 高研班直播公开课《Unidbg trace还原ollvm非标准算法》

- OPPO Watch 2系列:抬腕解锁智慧生活

- OPPO Find X5 Pro:色彩影像旗舰,所见即所得

- 浙商银行与华为公司签署战略合作协议

- MySQL 避坑指南之隐式数据类型转换

- 6000万条GitHub帖子告诉你:工作状态与表情符号强相关

- 噱头or品质?如何选一家靠谱的众测平台?

- 开源TCP/IP库中曝出33个漏洞,超100万物联网设备受影响!

- 免费HTTPS证书哪里申请?网站安装SSL证书有哪些优势?