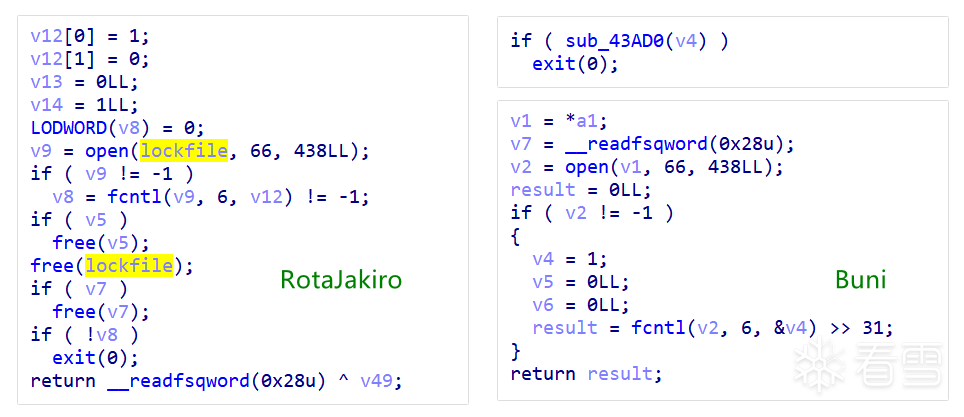

RotaJakiro后门与Buni后门关联性分析

本文为看雪论坛优秀文章

看雪论坛作者ID:guyioo

同样的,recv函数也十分相似。

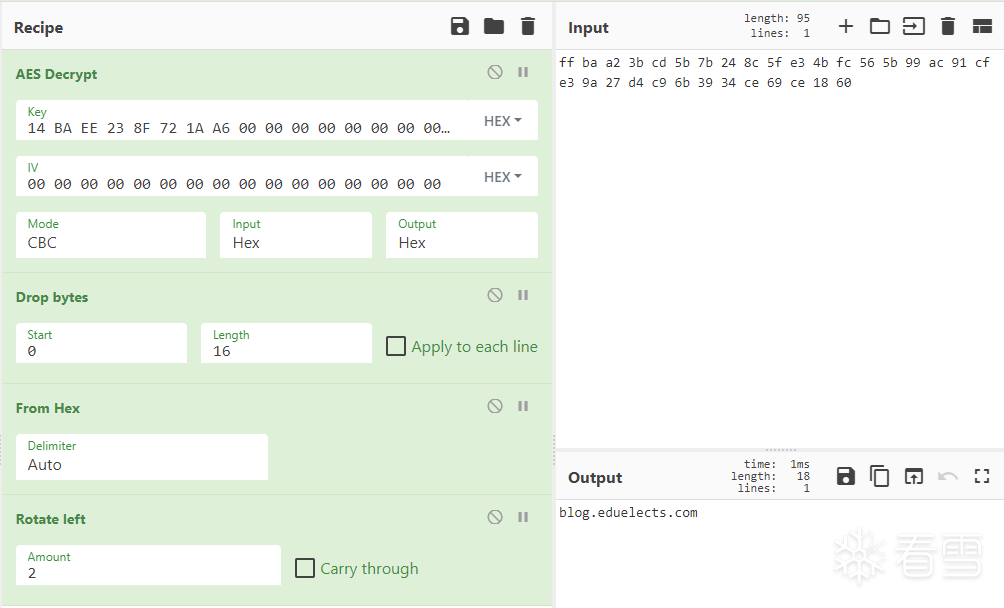

AES解密,其中aes_dec的采用的是AES-256, CBC模式,key&iv都是硬编码。

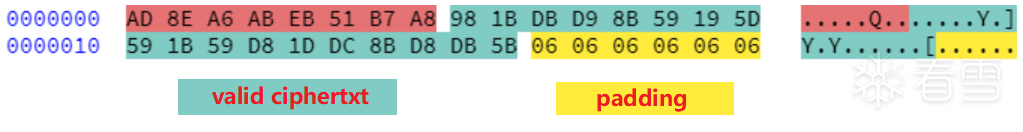

AES解密后得到以下“次级密文”:

从次级密文中取出有效密文,其中有效密文从第8字节开始,长度为明文长度减8,此处即为26-8=18字节。

而Buni后门中使用的C2加密算法为XOR。

与0xB1异或结果为 zabbixasaservice.com:443。

解密后可得

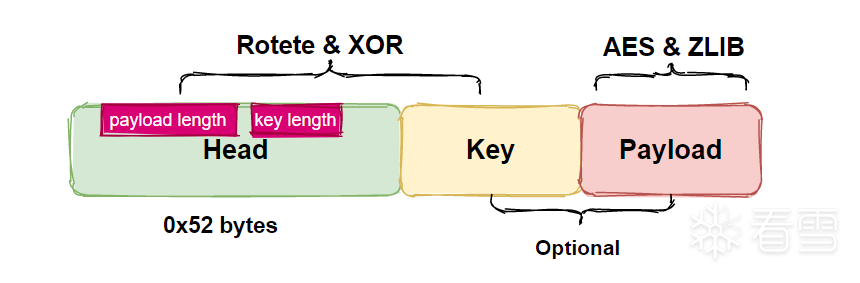

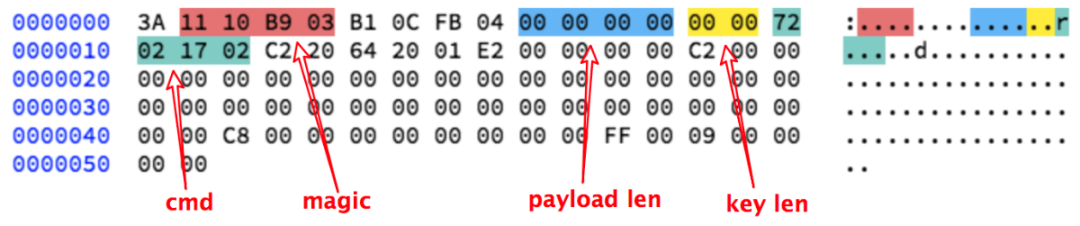

offset 0x09, 4 bytes -> payload length

offset 0x0d, 2 bytes -> key length

offset ox0f, 4 bytes -> cmdi

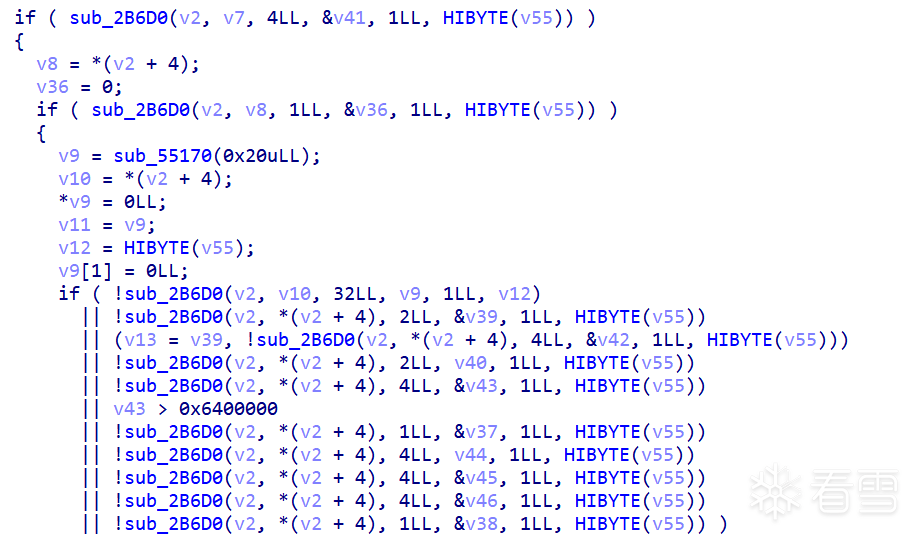

key的长度为0x8字节,payload 的长度为0x20字节,要执行的指令码为0x18320e0,即上报设备信息。

解压后做为新的AES密钥,配合参数解密样本中硬编码的加密指令。

最后发送至C2的数据包仍以上述结构组成,其中payload 经解密为上述指令执行的结果。

解析结果如下,要执行的指令码为0xdafe。

Buni的通信流量特征与RotaJakiro相似度较低。

最终上线包如下,RotaJakiro与海莲花上线包明文结构一样,关键字段值基本相同。

Buni上线包如下:

Buni指令码为WORD类型,未发现指令码共享。

看雪ID:guyioo

https://bbs.pediy.com/user-home-855355.htm

看雪2022KCTF秋季赛官网:https://ctf.pediy.com/game-team_list-18-29.htm

# 往期推荐

球分享

球点赞

球在看

点击“阅读原文”,了解更多!

[广告]赞助链接:

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注KnowSafe微信公众号

关注KnowSafe微信公众号随时掌握互联网精彩

- 1750万个Instagram个人资料在暗网曝光

- 一个小补丁:Intel CPU性能暴增32%!

- Claude

- 《漫威金刚狼》数据彻底泄露

- 这一次,话筒给你:向自由软件之父斯托曼 提问啦!

- 详解 SSL(一):网址栏的小绿锁有什么意义?

- iPhone14有望实现息屏显示;张朝阳回应搜狐全体员工遭遇工资补助诈骗,损失总额少于5万;GitLab 15发布|极客头条

- 火爆全网的元宇宙、Web 3 和 NFT,如今已“过气”?

- Python、Java占主导,Rust、Go增长迅速,元宇宙成为关注焦点|2022技术趋势预测

- Gartner的魔力象限之外,中国MXDP力量的崛起

- 敢想旅行社出发在即,目的地:2021骁龙技术峰会

- 英超引入 AI 球探,寻找下一个足球巨星

赞助链接