Key Attestation 密钥认证流程和绕过思路

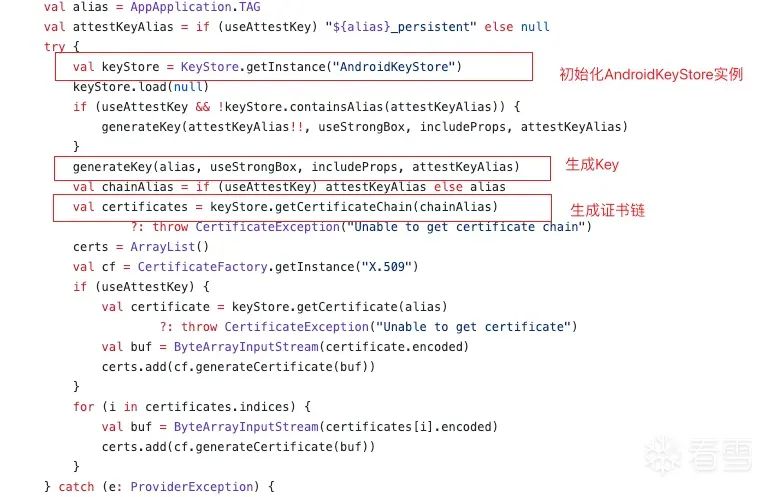

获取证书链

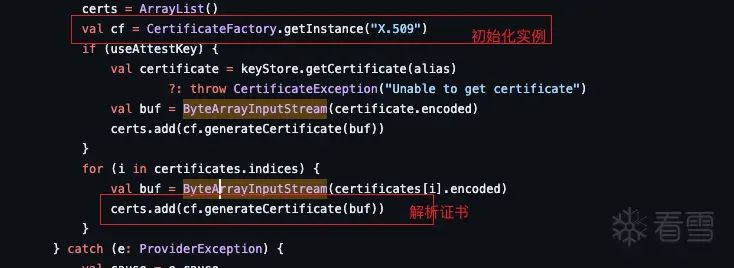

解析证书链

对证书链进行校验

解析extension,获取设备的状态

Attest version: Keymaster version 4.1

Attest security: StrongBox

Verified boot Key: AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA= (base64)

Device locked: false

Verified boot state: Unverified

//Hash for boot

//Hashtree metadata for system

//Hashtree metadata for vendor

Verified boot hash: nDqAWissOCsw+aWEm7cEcAkCvQngEE+ypQ75UWakxt4= (base64)

绕过手段

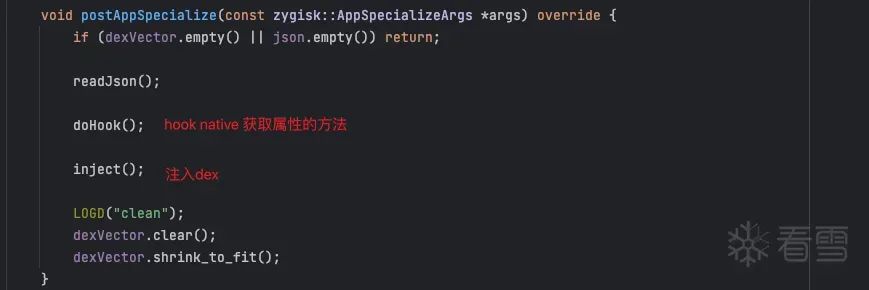

1.可以通过hook java层代码

2.写一个magisk插件https://github.com/doom-man/bypasskeyattestation

准备证书

注入目标进程

替换证书链

结语

看雪ID:pareto

https://bbs.kanxue.com/user-home-790193.htm

# 往期推荐

2、在Windows平台使用VS2022的MSVC编译LLVM16

3、神挡杀神——揭开世界第一手游保护nProtect的神秘面纱

球分享

球点赞

球在看

[广告]赞助链接:

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注KnowSafe微信公众号

关注KnowSafe微信公众号随时掌握互联网精彩

- 微软停止通过系统更新向Windows 11推送旧版驱动程序 避免安装过时版本

- [免费] 远程控制工具AnyViewer Pro 2年授权码 激活后可无限使用远程功能

- 微软展示Edge最新改进:至少14处升级WebUI 2.0、速度暴涨40%

- 大展宏“兔”!华为中国兔年定制红包封面来了

- “我是如何从 Python 换到 Common Lisp,又换到 Julia 的?”

- 专访|红途科技刘新凯:砥砺深耕、载誉前行

- 弃用!Github 上用了 Git.io 缩址服务的都注意了

- 联接+,新增长 | 2021全球超宽带高峰论坛,倒计时1天!

- 极客市集即将开市!场地免费,等你来耍~

- 三星发布Galaxy Z系列折叠屏新机:开启创新体验新篇章

- Qualcomm招聘丨2021春招专场,就等你来

- 如何识别糖衣炮弹?高级对抗技术教你通杀恶意程序

赞助链接