Nginx服务器证书部署

依赖建议

l SSL卸载驱动。建议:openssl版本1.1.0f+。

l nginx版本Stable version:最新稳定版,生产环境上建议使用的版本。

获取证书

- MPKI方式:

1. 登录https://mpki.trustasia.com。

2. 证书下载pem(nginx SLB)格式,会得到一个zip的压缩包,解压后有两个文件,分别是crt和key后缀。

- 非MPKI方式:

1. CSR对应的key文件

2. 证书邮件里提取代码,把-----BEGIN CERTIFICATE-----到-----END CERTIFICATE-----(包括开头和结尾,不用换行)复制到txt文本文件里,然后保存为crt后缀;这样也就获取到nginx用的2个文件了。

SSL相关配置

到nginx的conf目录,找到nginx.conf文件,修改或者配置这样一段

server { listen 80 default_server; listen [::]:80 default_server; # 强制跳转 return 301 https://$host$request_uri;} server { listen 443 ssl http2; listen [::]:443 ssl http2; #IPv6支持 #RSA证书 ssl_certificate /xxx/xx/rsa.pem; ssl_certificate_key /xxx/xx/rsa.key; #ECC证书,可选,需要1.11版本支持 ssl_certificate /xxx/xx/ecc.pem;; ssl_certificate_key /xxx/xx/ecc.key;; ssl_session_timeout 1d; ssl_session_cache shared:SSL:50m; ssl_session_tickets off; # A+级配置. ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_ciphers 'ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA384:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA256'; ssl_prefer_server_ciphers on; # HSTS (需要编译带ngx_http_headers_module模块) (15768000 秒= 6 月) add_header Strict-Transport-Security max-age=15768000; # OCSP Stapling 装订 ssl_stapling on; ssl_stapling_verify on;}

下面为配置文件参数说明:

listen 443

SSL访问端口号为443

ssl on

启用SSL功能

ssl_certificate

证书文件server.crt

ssl_certificate_key

私钥文件server.pem

ssl_protocols

使用的协议

ssl_ciphers

配置加密套件,写法遵循openssl标准

配置完成后,先用sbin/nginx –t来测试下配置是否有误,正确无误的话,建议重启nginx。

http跳转https(建议而非强制)

对于用户,不是不知道https,就是知道https也因为懒,不愿意输入https。这样就有一个需求,让服务器自动把http的请求重定向到https。

在服务器这边的话配置的话,可以在页面里加js脚本,也可以在后端程序里写重定向,当然也可以在web服务器来实现跳转。Nginx是支持rewrite的(只要在编译的时候没有去掉pcre)

在http的server里

增加

return 301 https://$host$request_uri;

或者

rewrite ^(.*) https://$host$1 permanent;

这样就可以实现80进来的请求,重定向为https了。

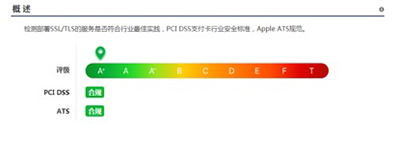

检测

https的端口没做限制后(防火墙放行,端口转发正常),到https://myssl.com进行检测

评级达到B以上,在安全和兼容方面是较不错的。

-

适合外贸站最便宜的国内外SSL证书有哪些?

对于外贸站而言,若追求极致性价比且需满足基础加密需求,iTrustSSL(国产DV单域名证书最低20元/年)和RapidSSL(国际品牌DV通配符证书1000元/年)是当前最便宜且可靠的选择;若需兼顾

-

外贸站用SSL证,国内外品牌怎么选?

为外贸网站挑选SSL证书,确实需要在成本和信任度之间找到平衡。下面整理了几个在价格和全球认可度方面都表现不错的品牌,你可以快速了解:RapidSSL:DV 证书,约199元起,DigiCert旗下入门

-

谷歌:不使用HTTPS的网站将会被Chrome浏览器默认拦截!

昨天Google宣布了一个很炸裂的消息,自Chrome 154版本起,谷歌将调整Chrome浏览器的默认设置,默认开启"Always Use Secure Connections"(

[广告]赞助链接:

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注KnowSafe微信公众号

关注KnowSafe微信公众号随时掌握互联网精彩

- BillionMail未来感十足的开源邮件服务器和电子邮件营销平台

- Visual Studio Code市场出现10个恶意扩展 冒充AI帮助开发者编写代码实则挖矿

- DOME子域枚举开源工具

- Fantastic admin:基于Element Plus的中后台管理系统框架

- 百度安全,助力2022 SDC-第六届安全开发者峰会,共建安全新生态

- 数千 npm 账号使用域名过期的邮箱,涉及 8494 个包

- 员工离职删库被判10个月

- 活动 | 12.05深圳·零信任主题沙龙小记

- digicert与symantc证书是一家吗?

- 你值得拥有!更省钱地完成数据监听

- 什么是SSL证书 SSL证书怎么选?

- 免费HTTPS证书哪里申请?网站安装SSL证书有哪些优势?